移动办公的人越来越多,如何保护组织数据安全和用户隐私尤为重要,Apple macOS 设备内置 FileVault 加密技术,可以轻松实现这一目标。

什么是 FileVault?

FileVault 即文件保险箱,是 Apple 在 Mac 上全磁盘加密的原生解决方案。

搭载 Apple 芯片的 Mac 上的文件保险箱通过使用宗卷密钥的数据保护 C 类来实施。在搭载 Apple 芯片的 Mac 和搭载 Apple T2 安全芯片的 Mac 上,直接连接到安全隔区的加密内部储存设备会使用安全隔区的硬件安全性功能和 AES 引擎的功能。用户在 Mac 上启用文件保险箱后,启动过程中将需要其凭证。文件保险箱会使用用户凭证作为用户注销或成功身份验证时锁定和解锁帐户,对 Mac 帐户的内容进行加密。

如果没有有效的登录凭证或加密恢复密钥,即使物理储存设备被移除并连接到其他电脑,内置 APFS 宗卷仍保持加密状态,以防止未经授权的访问。在 macOS 10.15 中,此类宗卷同时包括系统宗卷和数据宗卷。从 macOS 11 开始,系统宗卷通过签名系统宗卷 (SSV) 功能进行保护,而数据宗卷仍通过加密进行保护。搭载 Apple 芯片的 Mac 以及搭载 T2 芯片的 Mac 通过构建和管理密钥层级实施内部宗卷加密,基于芯片内建的硬件加密技术而构建。此密钥层级的设计旨在同时实现四个目标:

- 请求用户密码用于加密

- 保护系统免受针对从 Mac 上移除的储存媒介的直接暴力破解攻击

- 提供擦除内容的快速安全的方法,即通过删除必要的加密材料

- 让用户无需重新加密整个宗卷即可更改其密码(同时也会更改用于保护其文件的加密密钥)

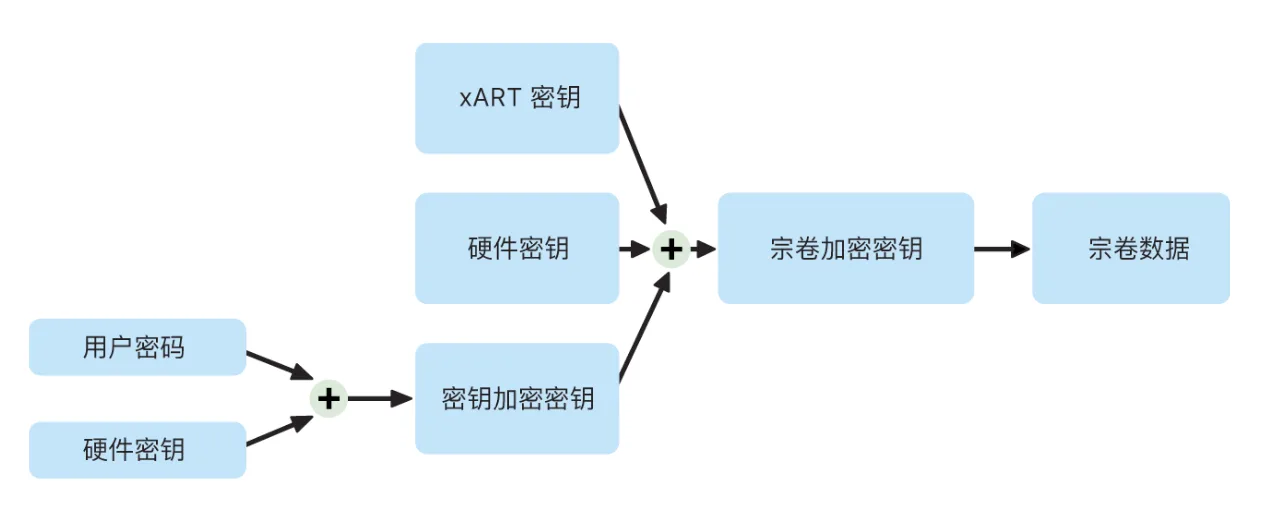

在搭载 Apple 芯片的 Mac 和搭载 T2 芯片的 Mac 上,所有文件保险箱密钥的处理都发生在安全隔区中;加密密钥绝不会直接透露给 Intel CPU。所有 APFS 宗卷默认使用宗卷加密密钥创建。宗卷和元数据内容使用此宗卷加密密钥加密,该密钥使用密钥加密密钥 (KEK) 封装。文件保险箱启用时,KEK 受用户密码和硬件 UID 共同保护。

为什么要开启 FileVault?

你还会认为在没有开启 FileVault 情况下你的登录密码能对你电脑里的用户数据有任何的保护作用吗?登录密码犹如挂在你家大门上的一把锁,但其无法阻止别人翻墙进入你家。开启 FileVault 后变得犹如金库一样,只能通过从正门解锁钥匙进入。所以我们建议开启 FileVault ,保护数据安全,防止未经授权的非法访问。

为什么要用 Jamf 来管理 FileVault?

虽然用户可以自行开启 FileVault 并记录保存恢复秘钥,但是在企业中这不是一种推荐的方式,企业的设备管理和安全管理需要统一和标准化,并且需要汇总报告,及时、随时地了解用户电脑的配置状态与合规状态,方便后续的动作。

使用 Jamf 来管理用户电脑的 FileVault 可以实现:

- 统一配置

- 强制开启

- 自动托管和保存恢复秘钥

- 获取开启状态报告

- 获取恢复秘钥有效性报告

- 解决恢复秘钥无效的问题

如何使用 Jamf 有效的管理 FileVault?

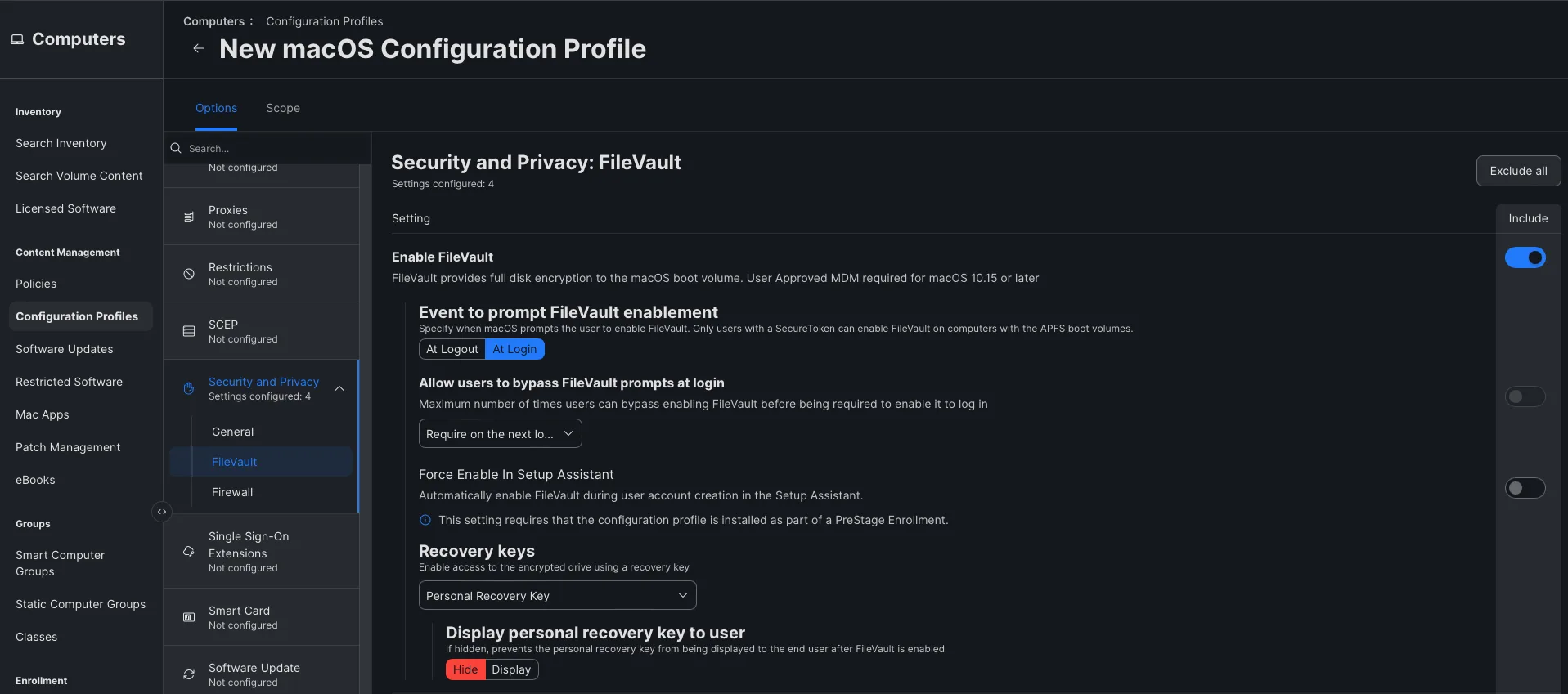

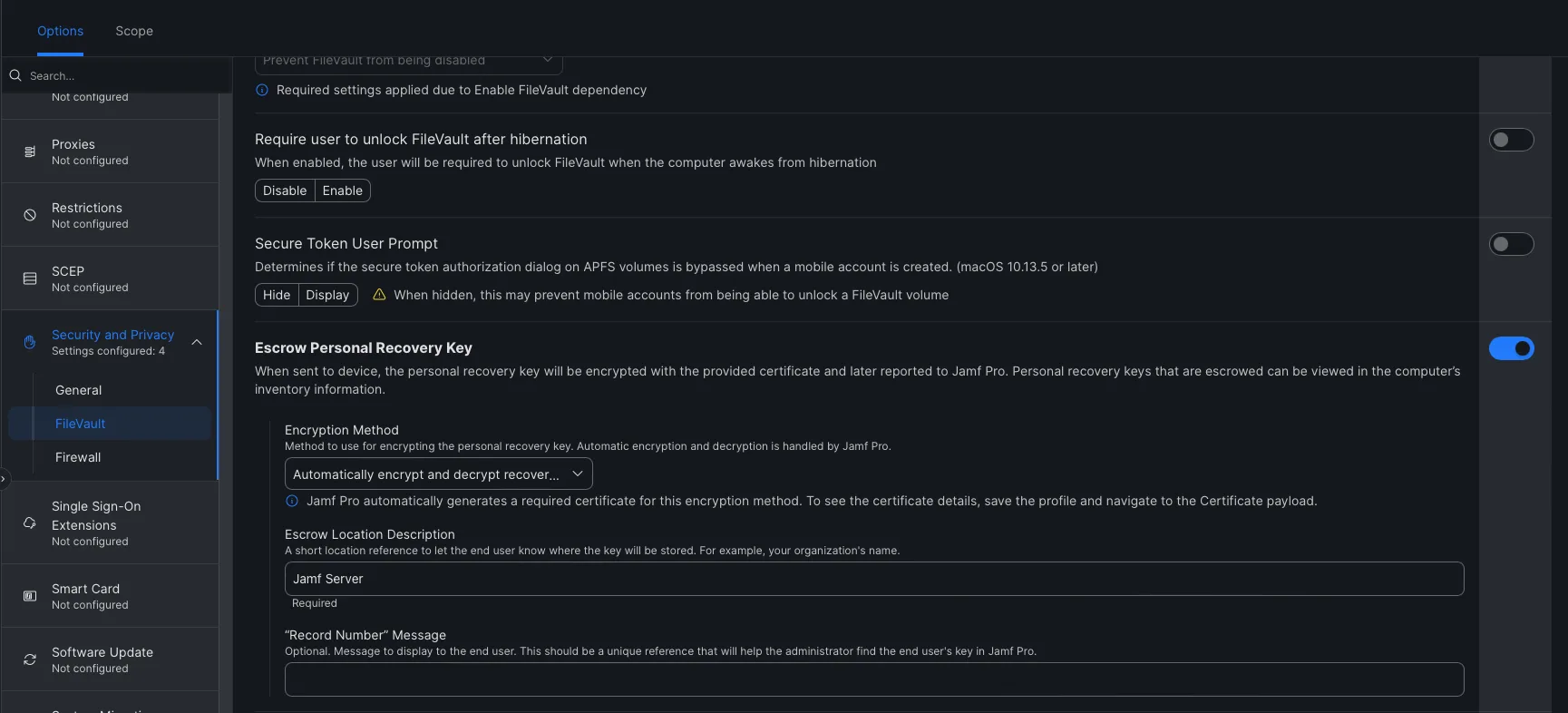

1. 我们可以通过 Jamf Pro 配置启用 FileVault 的描述文件,并设置将启用 FileVault 时生成的恢复秘钥保存在 Jamf Pro 数据库中,如下图所示:

在将此配置文件推送到 Mac 客户端后,如果 Mac 还未开启 FileVault,则在下一次登录的时候会被要求开启 FileVault。如果已经开启,那么用户将无法关闭,需要注意的是在这种情况下 Jamf Pro 无法获取到恢复秘钥。

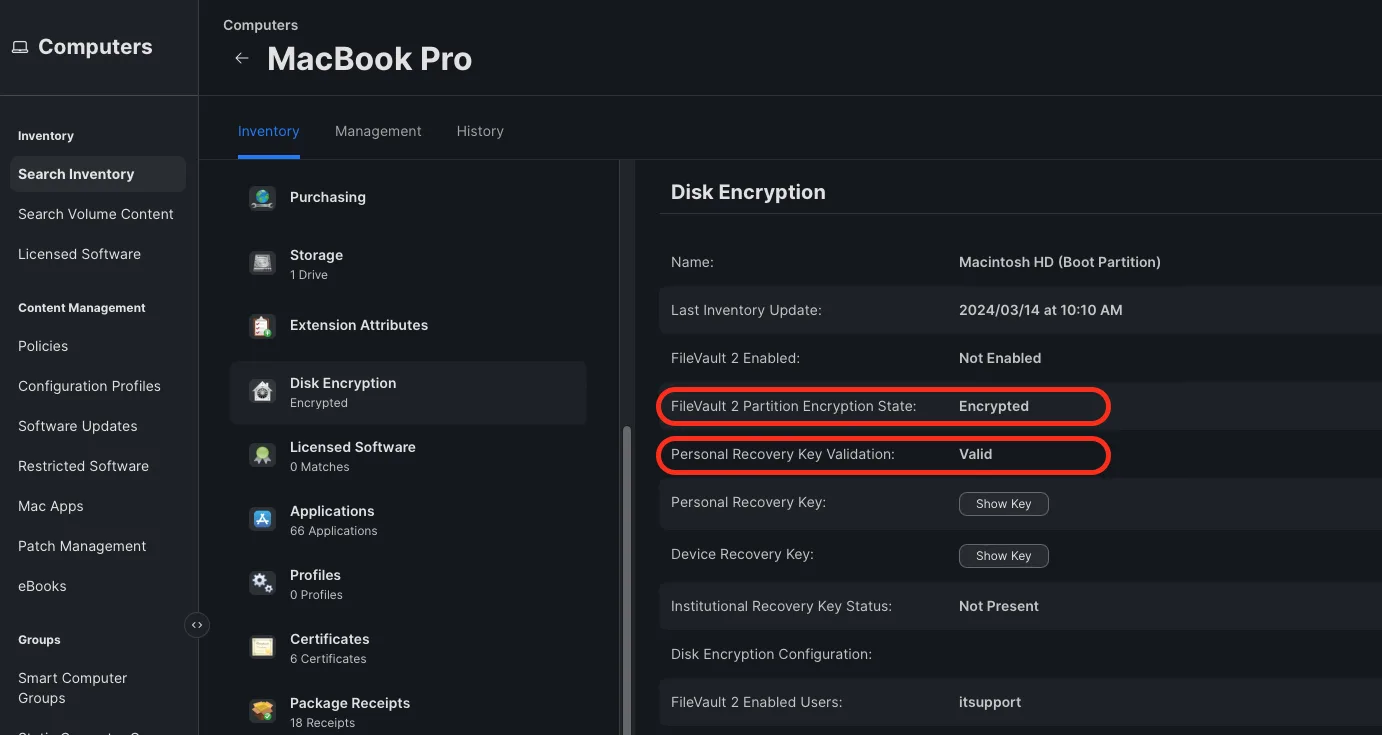

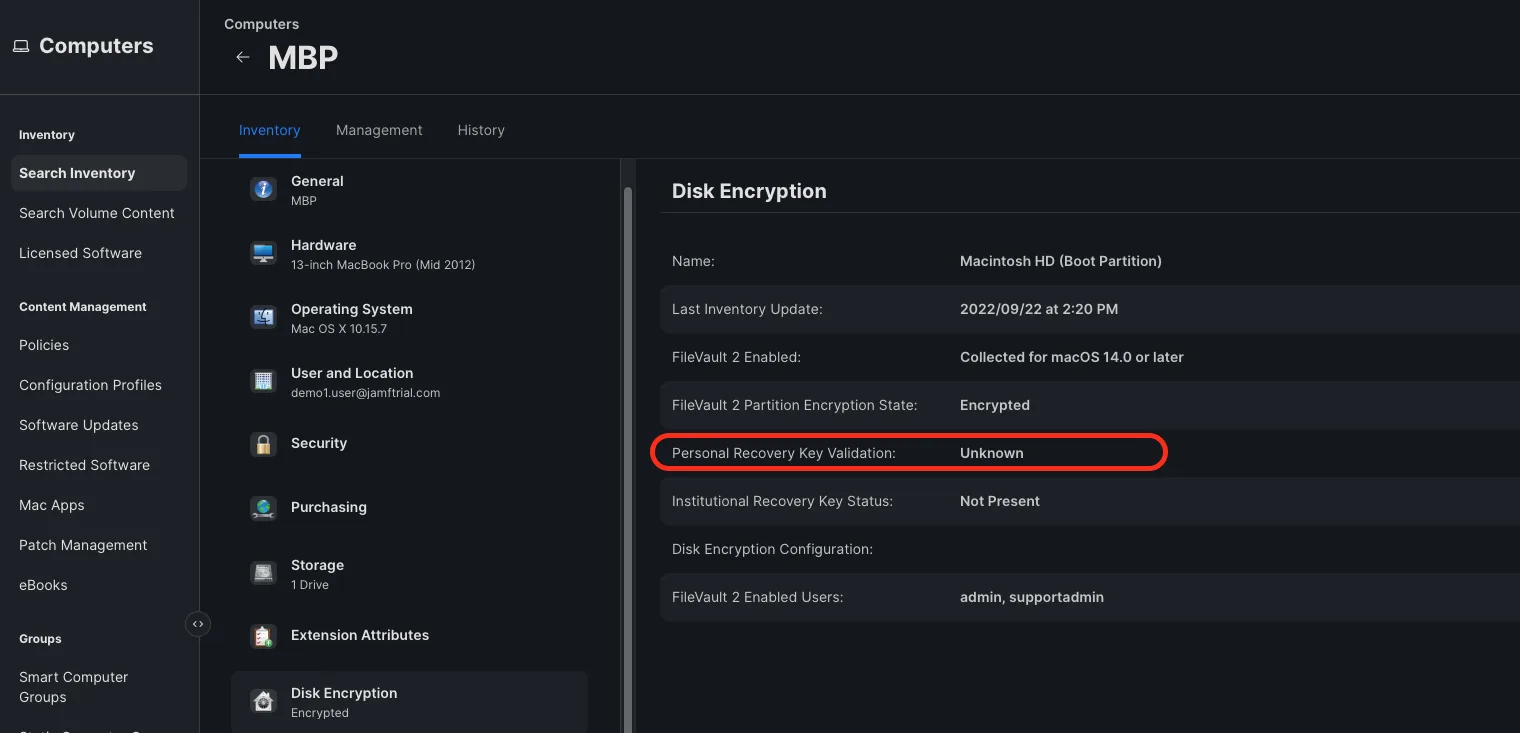

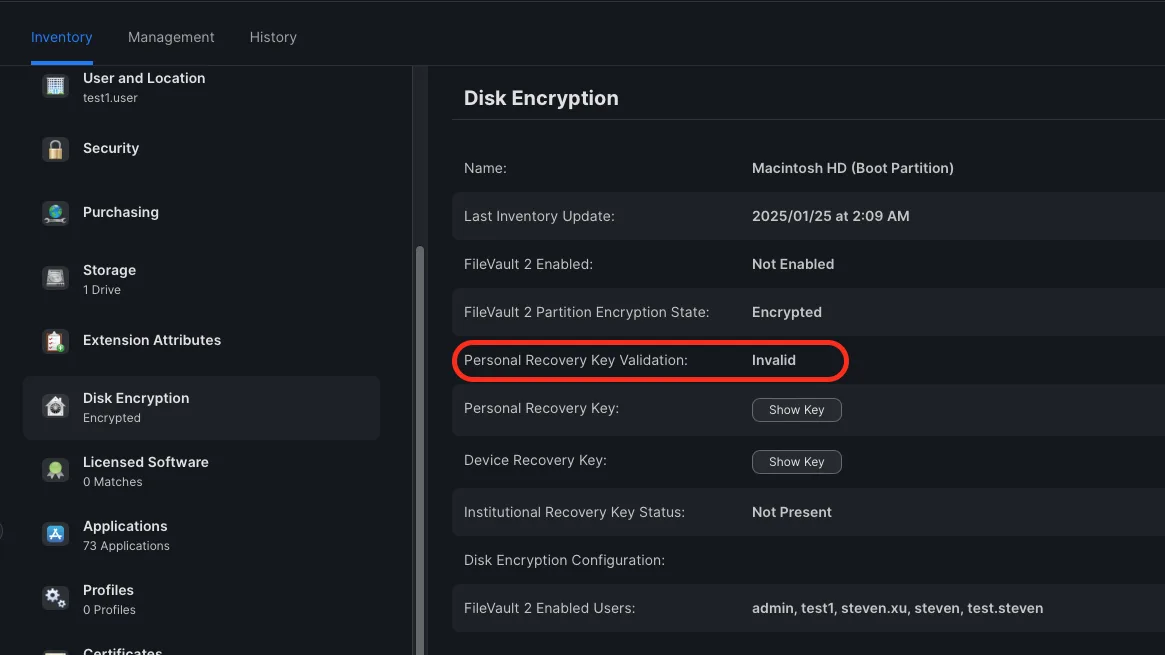

2. 推送强制启用 FileVault 的描述文件并不能达成有效管理,由于客户端情况不同,我们还不能清楚的了解是否已经开启或已经收集到恢复秘钥。我们可以在客户端 Inventory 中看到起状态,如下图:

上图中显示了加密状态 FileVault 2 Partition Encryption State 为 Encrypted,恢复秘钥有效性状态 Personal Recovery Key Validation 为 Valid。这2个状态是我们最希望看到的,在 Valid 情况下点击下方的 Show Ley 即可查看托管的秘钥。但是,有时候你可能会遇到类似下面2种 Unknown 或 Invalid 情况:

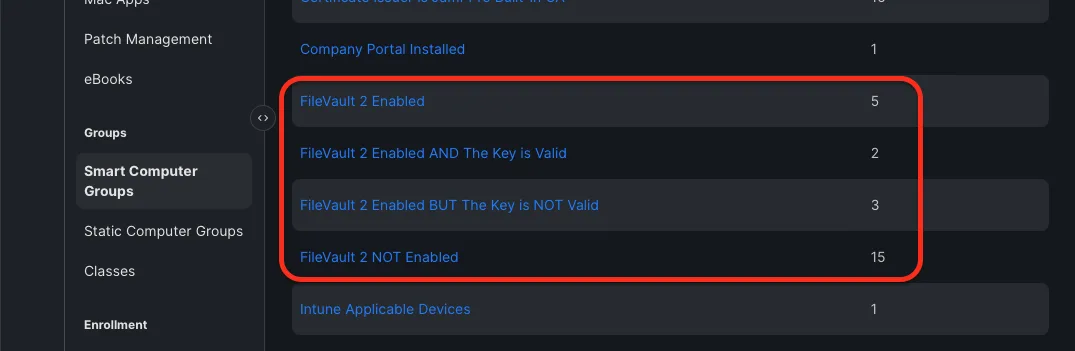

这只是查询一台设备的状态,我们可以通过 Smart Group 来自动收集状态:

恢复秘钥异常的问题是什么原因导致的呢?

Encrypted 表明当前 FileVault 是已经开启的状态,用户开启 FileVault 的动作如果发生在 Jamf Pro 下发启用 FileVault 描述文件之前,那么就会出现 Unknown 情况。如果 Jamf Pro 中留有这台客户端之前托管的秘钥,但是客户端最近做了还原,并重新开启磁盘加密然后注册到 Jamf Pro,那么秘钥有效性就会显示 Invalid。

那有什么补救措施使恢复秘钥有效性变成 Valid 吗?

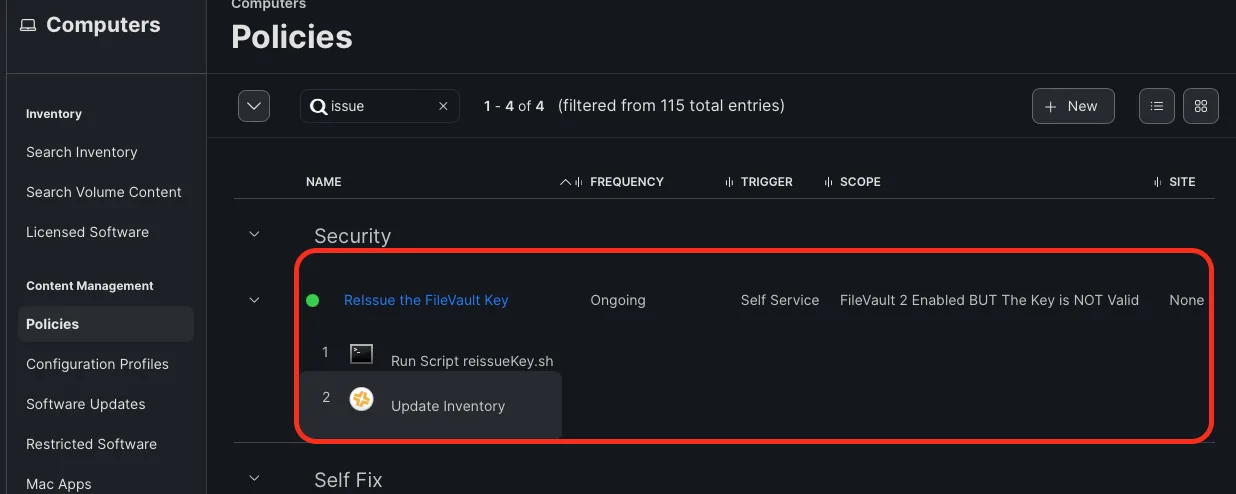

当然!既然客户端上已经有了强制开启 FileVault 和托管秘钥的描述文件,我们只需要重新开启或重新生成一个新的秘钥即可。这里我们介绍如何生成一个新的秘钥。

我们需要用到 Jamf 提供的一个脚本 reissueKey.sh(下载链接:https://github.com/jamf/FileVault2_Scripts),然后创建 Policy 来执行这个脚本,Policy 范围设置为“已开启FileVault 但秘钥无效”的智能群组,这样用户便可在 Self Service 中执行此策略更新并托管恢复秘钥。

有效管理 FileVault 不仅要求客户端成功开启 FileVault,更要关注其秘钥的有效性状态,并及时解决异常情况。

最后,请所有 Jamf Pro 管理员注意!!如果用户忘记了 Mac 登录密码,且无法提供有效的恢复秘钥,您将不得不抹掉磁盘并重新安装系统,所有用户数据都将丢失。所以,如果您的组织要求用户开启磁盘加密,务必要确保 Jamf Pro 内记录的 Mac 磁盘加密恢复秘钥有效,切记!!!!!!

想获得更多帮助?或是想了解更多产品信息?请联系我们!